5月12日起,WannaCry勒索蠕虫病毒在全球集中爆发,超过150个国家的数十万台电脑受到感染,磁盘文件被加密锁死……

此次勒索病毒与以往相比最大的特点在于,病毒利用了前不久NSA(美国国家安全局)黑客武器库被泄漏出来的MS17-010漏洞,并结合了蠕虫的方式进行传播,。由于该漏洞利用代码被称为“NSA Eternalblue SMB”,所以也有的报道称此次攻击为“永恒之蓝”。

MS17-010漏洞

MS17-010漏洞指的是,攻击者利用该漏洞,向用户机器的445端口发送精心设计的网络数据包文,实现远程代码执行。445端口的主要作用是为局域网中的主机之间提供文件共享或打印机共享服务,与139端口的作用类似,差别在于445端口是基于CIFS协议(通用因特网文件系统协议)工作的,而139端口是基于SMB协议(服务器协议族)对外提供共享服务。在局域网环境中,由于文件共享、打印共享等需求普遍存在,因此445、139端口常常是开放的。

蠕虫病毒的特点

蠕虫病毒是一种常见的计算机病毒。它是利用网络进行复制和传播,尤其容易感染在局域网中存在某些特定漏洞的计算机。

正因为WannaCry病毒存在上述特点,使得其在大量使用局域网的单位、学校内扩散蔓延和爆发十分迅速。

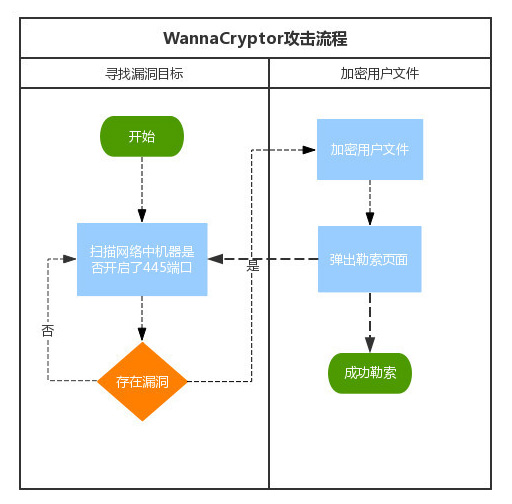

攻击流程

当用户的计算机感染WannaCry勒索病毒后,病毒就会通过漏洞被远程执行。攻击的方法是利用Windows Crypto API对目标攻击文件进行AES+RSA的高强度组合加密算法,并且将被加密文件的后缀名改为了*.WNCRY,以此勒索用户支付赎金解锁文件。

通过技术分析,目前病毒主要针对以下文件进行加密,几乎涵盖了大多数常见的文件类型:

文件类型 | 扩展名 |

Office文件 文本文件 电子邮件文件(通讯录) 压缩(包)文件、映像 图片文件 影音媒体文件 程序文件 数据库脚本 工程文件 ……

| .docx .docb .docm .dot .dotm .dotx .xls .xlsx .xlsm .xlsb .xlw .xlt .xlm .xlc .xltx .xltm .ppt .pptx .pptm .pot .pps .ppsm .ppsx .ppam .potx .potm .pst .ost .msg .eml .edb .vsd .vsdx .txt .csv .rtf .123 .wks .wk1 .pdf .dwg .onetoc2 .snt .hwp .602 .sxi .sti .sldx .sldm .sldm .vdi .vmdk .vmx .gpg .aes .ARC .PAQ .bz2 .tbk .bak .tar .tgz .gz .7z .rar .zip .backup .iso .vcd .jpeg .jpg .bmp .png .gif .raw .cgm .tif .tiff .nef .psd .ai .svg .djvu .m4u .m3u .mid .wma .flv .3g2 .mkv .3gp .mp4 .mov .avi .asf .mpeg .vob .mpg .wmv .fla .swf .wav .mp3 .sh .class .jar .java .rb .asp .php .jsp .brd .sch .dch .dip .pl .vb .vbs .ps1 .bat .cmd .js .asm .h .pas .cpp .c .cs .suo .sln .ldf .mdf .ibd .myi .myd .frm .odb .dbf .db .mdb .accdb .sql .sqlitedb .sqlite3 .asc .lay6 .lay .mml .sxm .otg .odg .uop .std .sxd .otp .odp .wb2 .slk .dif .stc .sxc .ots .ods .3dm .max .3ds .uot .stw .sxw .ott .odt .pem .p12 .csr .crt .key .pfx .der |

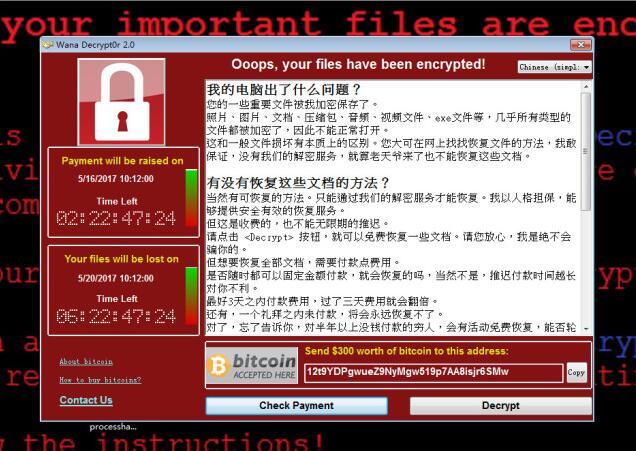

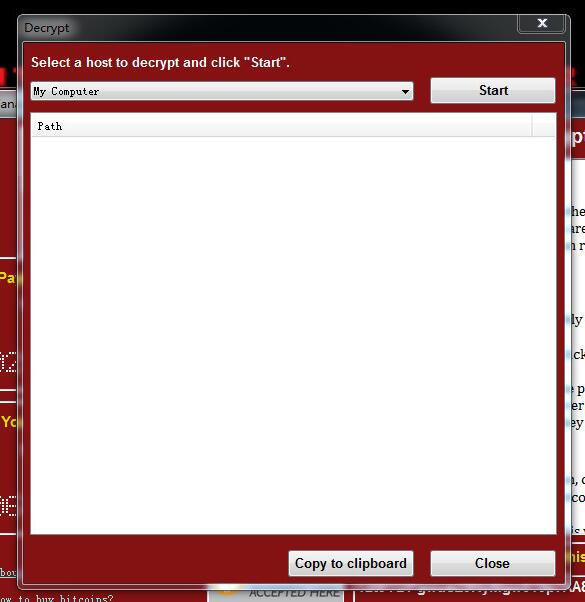

当用户打开了被加密的文件后,就会弹出勒索窗口。此后点击勒索界面的decrypt(解密)按钮,会弹出解密的框,并且要求用户支付解密费用。

防范建议

针对勒索病毒传播与发作的特点,我们可以通过以下几种方法阻断该病毒的传播途径。

一、关闭445端口(以WIN7操作系统为例)

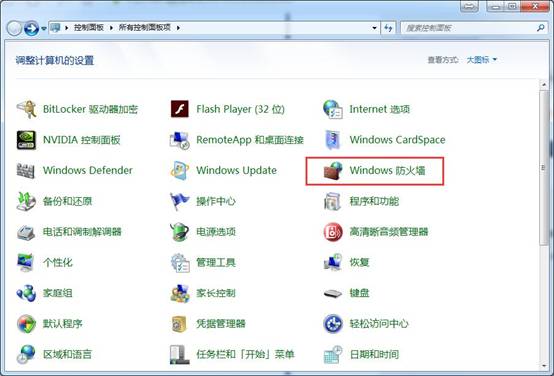

1.打开控制面板点击防火墙

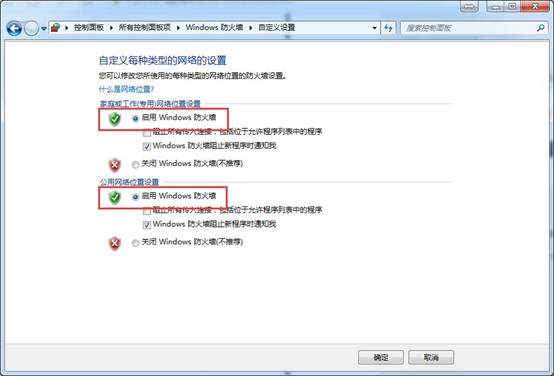

2.如果防火墙未启用,请先启用防火墙

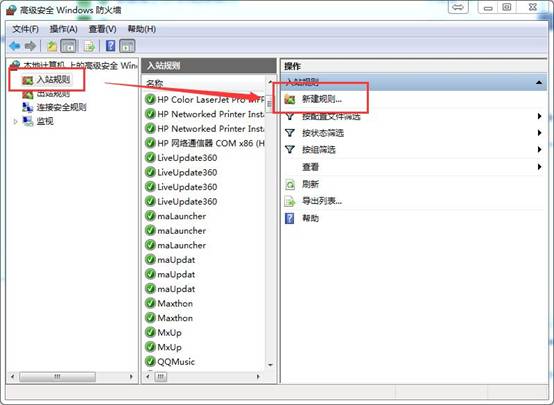

3.点击“高级设置

4.先点击“入站规则”,再点击“新建规则”

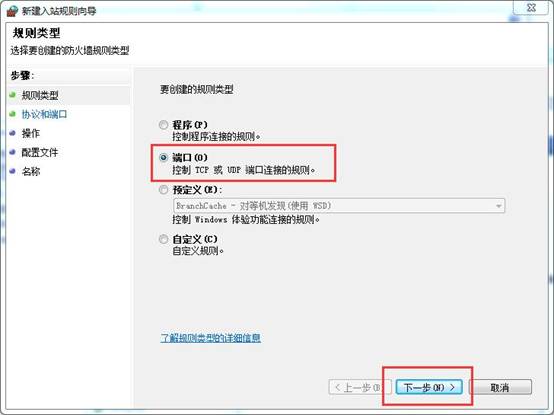

5.点击“端口”,点击“下一步”

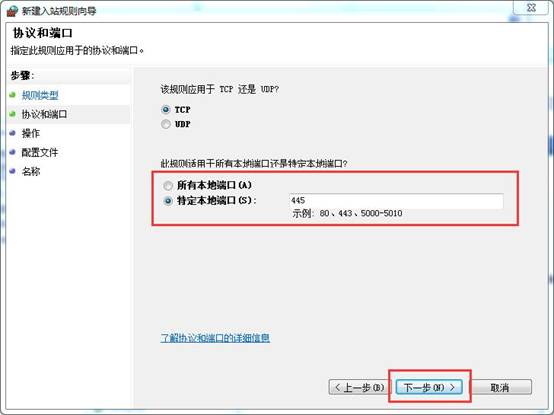

6.选择“特定本地端口”,填写445,点击“下一步”

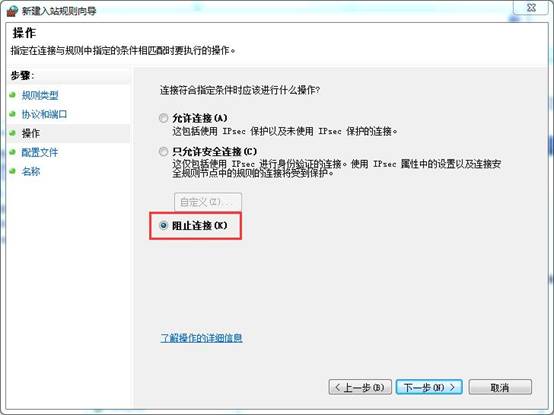

7.点击“阻止链接”,点击“下一步”

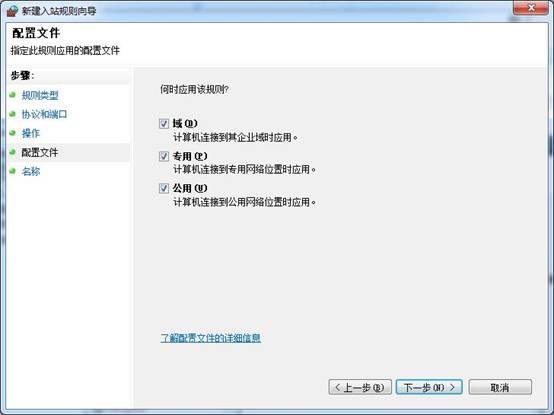

8.在“域”、“专用”、“公用”网络中都应用此规则

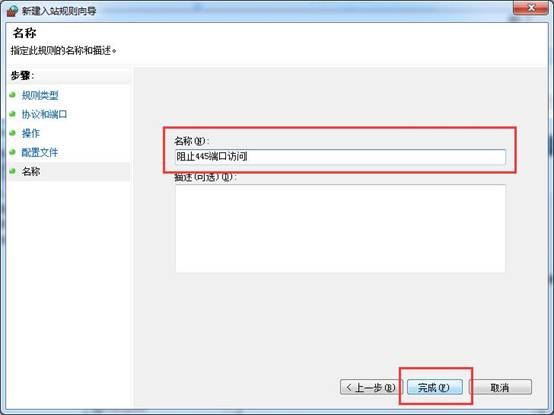

9.为此防火墙规则其一个名字

通过上述设置,即可以关闭计算机的445端口,不过因此也可能影响计算机的文件共享和打印共享。

二、安装漏洞补丁(可以选择下列方法中的一种进行补丁的安装)

1.通过360NSA武器库免疫工具安装:

http://dl.360safe.com/nsa/nsatool.exe

2.通过腾讯电脑管家下载免疫工具进行安装:

https://pm.myapp.com/s/QMWCTool.exe

3.通过微软Windows Update进行补丁的更新

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

三、已经感染病毒后如何应急处理?

1.若电脑插了网线,则先拔掉网线;若电脑通过路由器连接wifi,则先关闭路由器。

2.使用360安全卫士离线救灾版http://down.360safe.com/setup_jiuzai.exe

或腾讯电脑管家勒索病毒离线修复工具包https://pm.myapp.com/s/killwannacrytools.zip

尝试进行文件的恢复。

收集整理:上海电力学院现代教育技术中心(信息办)

2017年5月18日